Live:

Νέα στοιχεία που φέρνουμε στο φως για ένα σύνθετο πλέγμα μολυσμένων ιστοσελίδων που στήθηκαν για να παγιδεύσουν στόχους εντός συνόρων οδηγούν σε ένα λογικό συμπέρασμα: Ο δημοσιογράφος Θανάσης Κουκάκης δεν είναι ο μόνος Έλληνας του οποίου το κινητό παρακολουθούνταν παράνομα. Πιθανά στη λίστα να βρίσκονται μέχρι και αξιωματικοί των ένοπλων δυνάμεων.

Ένα πλέγμα δεκάδων domains που μέρα με τη μέρα αυξάνονται και υπερβαίνουν τα 43, που είχε ήδη εντοπίσει η META (facebook), αποκαλύπτει η έρευνα του inside story με τη βοήθεια δύο εξειδικευμένων τεχνικών. Πρόκειται για έναν ιστό που στήθηκε με σκοπό να μολύνει κινητά τηλέφωνα υποψήφιων στόχων με ένα σύγχρονο λογισμικό κατασκοπίας με την ονομασία Predator (αρπακτικό), όπως έγινε στην περίπτωση του δημοσιογράφου Θανάση ΚουκάκηΠοιος παρακολουθούσε το κινητό του δημοσιογράφου Θανάση Κουκάκη;. Στο μεταξύ η εταιρεία που εμπορεύεται το λογισμικό κατασκοπίας, Intellexa, συνεχίζει να λειτουργεί στο Ελληνικό.

Τον Ιούλιο του 2020 (τέσσερις μήνες μετά την εγκατάσταση της Intellexa στην Ελλάδα, που έγινε τον Μάρτιο του 2020), αγοράζονται τα πρώτα δύο domain-παγίδα με σκοπό να αποσταλούν από αγνώστους σε υποψήφιους στόχους παρακολούθησης, συνοδευόμενα από ένα προσωποποιημένο μήνυμα προκειμένου να τους παρακινήσουν να πατήσουν πάνω στο ψευδεπίγραφο link και να μολύνουν εν αγνοία τους το κινητό τους. Ένα από αυτά ήταν μία παραλλαγή του ενημερωτικού site του Μιχάλη Ιγνατίου, hellasjournal (hellasjournal[.]company), που εστιάζει στις ελληνοαμερικανικές σχέσεις με απήχηση στην ομογένεια το οποίο διαθέτει και αγγλική έκδοση. Η συγκεκριμένη ειδησεογραφική σελίδα στην πορεία παραλλάχθηκε άλλες δύο φορές (hellasjournal[.]website, heiiasjournai[.]com). Το δεύτερο site που αγοράστηκε τον Ιούλιο του 2020 ήταν το altsantiri[.]news.

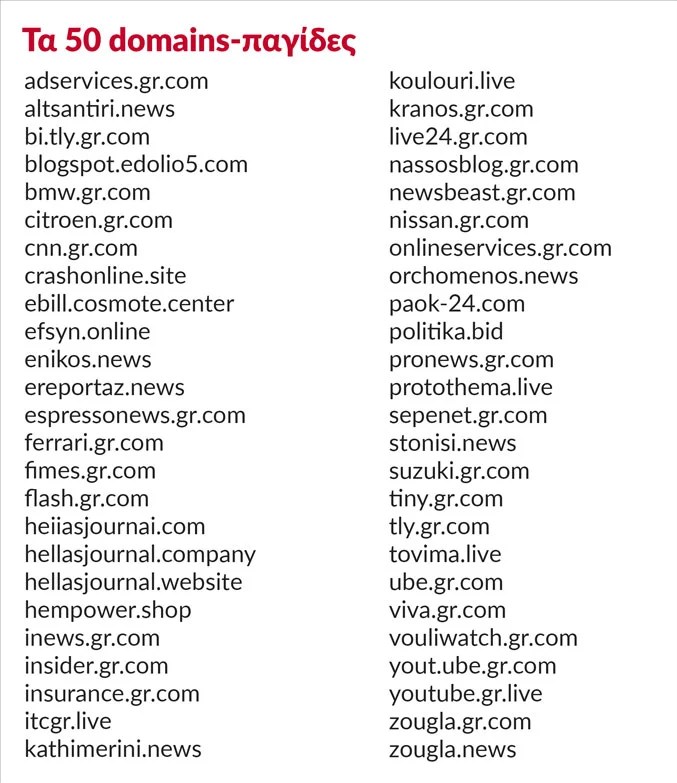

Σύμφωνα με την έρευνα των εξειδικευμένων τεχνικών για λογαριασμό του inside story, τα μέχρι σήμερα γνωστά domains-παγίδες που έχουν αγοραστεί ανέρχονται στα 50, επτά περισσότερα από τα 43 που μάθαμε στις 16 Δεκεμβρίου όταν δημοσιοποίηθηκε η έρευνα της META. Αποτελούν μέρος από τα συνολικά 310 sites που εντόπισε η μητρική εταιρεία του facebook – πρόκειται για ποσοστό επί του συνόλου σχεδόν 15%, που φαίνεται ότι στήθηκε για ελληνόφωνους στόχους.

Εκτός από το blogspot.edolio5.com, που μόλυνε το κινητό του δημοσιογράφου Θανάση Κουκάκη (και δεν ήταν στη λίστα της ΜΕΤΑ), αποκαλύπτουμε σήμερα ακόμη έξι ιστοσελίδες που μοιάζουν με γνωστές ελληνικές και καταχωρήθηκαν επίσης για να παγιδεύσουν κινητά ανυποψίαστων:

Στη λίστα των ψεύτικων domain, πρώτη θέση με διαφορά έχουν παραλλαγές γνωστών ειδησεογραφικών ιστοσελίδων όπως kathimerini.news, protothema.live, efsyn.online, tovima.live (περισσότερα από τα μισά σε σύνολο 50 ιστοσελίδων). Ως δόλωμα χρησιμοποιήθηκαν επίσης αρκετά domains που μοιάζουν με αυτά κατασκευαστών οχημάτων π.χ. nissan.gr[.]com, bmw.gr[.]com και suzuki.gr[.]com. Στον κατάλογο εμφανίζονται και κάποιες ιστοσελίδες πιο εστιασμένες γεωγραφικά, όπως το orchomenos.news, το politika[.]bid (μοιάζει με το politikalesvos[.]gr) και stonisi[.]news.

Υπάρχουν και άλλες ιστοσελίδες πιο ειδικού ενδιαφέροντος, όπως π.χ. το paok-24[.]com (η μοναδική αθλητική ομάδα του καταλόγου), το hempower[.]shop που μοιάζει με κατάστημα προϊόντων κάνναβης με ηλεκτρονικό κατάστημα και έδρα έξω από την Κόρινθο, το itcgr[.]live, παραπλήσιο με την ιστοσελίδα γνωστής εταιρείας που αναλαμβάνει τεχνικοοικονομικές μελέτες σε θέματα προηγμένης τεχνολογίας και το sepenet[.]gr[.]com, που μιμείται την ιστοσελίδα ενός δημόσιου οργανισμού, του Σώματος Επιθεώρησης Εργασίας, ενδεχομένως με στόχο κάποιον κρατικό λειτουργό. Μια ακόμη ανησυχητική ένδειξη για το ποιοι μπορεί να έχουν στοχοποιηθεί με αυτό το λογισμικό κατασκοπίας είναι το γεγονός πως ένα από τα site που παραποιήθηκαν για να ξεγελάσουν τους εν δυνάμει στόχους είναι και το kranosgr.com (που το έκαναν kranos.gr[.]com), μια ενημερωτική ιστοσελίδα που απευθύνεται κατά βάση σε στελέχη των ελληνικών ενόπλων δυνάμεων και σωμάτων ασφαλείας.

Στο πλέγμα των ψεύτικων domains υπάρχουν και αρκετά που παραπέμπουν σε πολύ γνωστούς παρόχους υπηρεσιών, όπως για παράδειγμα η Viva (viva[.]gr[.]com), η Cosmote (ebill[.]cosmote[.]center ), η Uber (ube[.]gr[.]com) και το youtube (youtube[.]gr[.]live).

Είμαστε σε θέση να γνωρίζουμε ότι το κάθε ψεύτικο domain δεν χρησιμοποιείται για να παγιδεύει έναν μόνο άνθρωπο. Για παράδειγμα το blogspot.edolio5[.]com, που μόλυνε το κινητό του δημοσιογράφου στις 12 Ιουλίου 2021 και για τουλάχιστον δέκα εβδομάδες επέτρεψε σε αγνώστους να ακούνε και να βλέπουν τα πάντα στο κινητό τηλέφωνό του, αγοράστηκε αρκετούς μήνες πριν αποσταλεί στον συγκεκριμένο παραλήπτη (στις 9 Μαρτίου 2021). Επίσης στο στόχαστρο δεν έχει βρεθεί μόνο ο Κουκάκης, αλλά και πολίτες που δεν έχουν καμία σχέση με τη δημοσιογραφία. Κρίνοντας από το μέγεθος του δικτύου των domains που αγοράστηκαν, θα μπορούσε κανείς να συμπεράνει ότι οι στόχοι ανέρχονται ακόμη και σε εκατοντάδες.

Με βάση την ανάλυση του εξειδικευμένου τεχνικού, υπάρχουν κάποιοι κομβικοί μήνες στην οικοδόμηση αυτού του πλέγματος από domains. Τα περισσότερα (συνολικά 11) στήθηκαν τον Σεπτέμβριο του 2020, επτά τον Οκτώβριο της ίδιας χρονιάς και από πέντε τον Ιανουάριο, τον Μάρτιο και τον Οκτώβριο του 2021. Αυτή είναι και η τελευταία ημερομηνία που έχουμε για τις μέχρι τώρα γνωστές σε εμάς απατηλές ιστοσελίδες που καταχωρήθηκαν με στόχο να χρησιμοποιηθούν για τη μόλυνση κινητών τηλεφώνων με το λογισμικό κατασκοπίας Predator. Η ημερομηνία «στησίματος» του κάθε domain –που έγινε σύμφωνα με πληροφορίες του inside story από μία μικρή πόλη της Τσεχίας, όπου εργάζεται ένας ισραηλινής καταγωγής «μηχανικός» για τη δουλειά αυτή– προκύπτει από το πότε κατοχυρώθηκε το κάθε domain ή εναλλακτικά από το πότε εκδόθηκε το πιστοποιητικό του (domain certificate).

Τα δε links που αποστέλλονται, με βάση πληροφορίες του inside story στήνονται σε συνεργασία με τον άνθρωπο στην Τσεχία και έχοντας κατά νου τον στόχο και τι θα του τραβήξει περισσότερο το ενδιαφέρον, ενώ τα γραπτά μηνύματα που τα συνοδεύουν έχουν προσφώνηση (όπως στην περίπτωση του Κουκάκη «Θανάση γνωρίζεις για το θέμα;» και link που παρέπεμπε σε επιχειρηματική είδηση) και κάποιες φορές αναφορά σε προσωπικές πληροφορίες του στόχου. Επίσης δεν αποκλείονται και οι πολλαπλές μολύνσεις ή απόπειρες μόλυνσης ενός στόχου.

Από την κοινή αρχιτεκτονική των σάιτ αλλά και τη διαφήμιση των μολύνσεων στο δημόσια προσβάσιμο υλικό της εταιρείας, προκύπτει ότι η δημιουργία του λογισμικού και η διείσδυση στη συσκευή (μόλυνση) πωλούνται ως ενιαία υπηρεσία.

Σύμφωνα με την τρισέλιδη έκθεση του Citizen Lab, που συντάχθηκε μετά την τεχνική ανάλυση αρχείου που εξήχθη από το κινητό του δημοσιογράφου (sysdiagnose) και απεστάλη στο καναδικό εργαστήριο για έλεγχο, η τηλεφωνική συσκευή του Θανάση Κουκάκη, τουλάχιστον κατά το διάστημα 12 Ιουλίου με 24 Σεπτεμβρίου 2021, είχε μολυνθεί με το spyware Predator. Όπως διευκρινίζει το Citizen Lab, «αυτό δεν αποκλείει το ενδεχόμενο και άλλων μολύνσεων».

Το τι μπορεί να κάνει το συγκεκριμένο spyware απαντιέται με δύο λέξεις: τα πάντα, αφού μετατρέπει το κινητό σε εξελιγμένη συσκευή παρακολούθησης. «Το Predator είναι ένα εργαλείο παρακολούθησης που προσφέρει στον χειριστή του πλήρη και διαρκή πρόσβαση στην κινητή [τηλεφωνική] συσκευή του στόχου. Το Predator επιτρέπει στον χειριστή να κάνει εξαγωγή μυστικών κωδικών [passwords], αρχείων, φωτογραφιών, ιστορικού περιήγησης στο διαδίκτυο, επαφών καθώς επίσης και δεδομένων ταυτότητας (όπως πληροφορίες για την κινητή συσκευή)» διαβάζουμε στο ίδιο έγγραφο του Citizen Lab.

«Το Predator μπορεί να τραβήξει στιγμιότυπα οθόνης [screen captures], να καταγράφει τις καταχωρήσεις του χρήστη [στο κινητό του], καθώς επίσης μπορεί να ενεργοποιεί το μικρόφωνο και την κάμερα της συσκευής. Αυτό δίνει τη δυνατότητα στους επιτιθέμενους να παρακολουθούν οποιαδήποτε ενέργεια πραγματοποιείται μέσω συσκευής ή κοντά σε αυτήν, όπως τις συνομιλίες που γίνονται μέσα σε ένα δωμάτιο.

Το Predator επιτρέπει επίσης στον χειριστή του να καταγράφει γραπτά μηνύματα που αποστέλλονται ή λαμβάνονται (συμπεριλαμβανομένων αυτών που στέλνονται μέσω “κρυπτογραφημένων εφαρμογών”, ή εφαρμογών που επιτρέπουν την εξαφάνιση των μηνυμάτων, όπως είναι το WhatsApp ή το Telegram) καθώς επίσης απλών και VoIP τηλεφωνικών κλήσεων (συμπεριλαμβανομένων τηλεφωνικών συνομιλιών μέσω “κρυπτογραφημένων” εφαρμογών)».

Με άλλα λόγια, αυτοί που έχουν μολύνει το κινητό ενός στόχου μπορούν να παρακολουθούν από προσωπικές στιγμές του ατόμου με την οικογένεια και τους κοντινούς του ανθρώπους, μέχρι εμπιστευτικές επαγγελματικές συνομιλίες.

Μετά τις αρχικές αποκαλύψεις του inside storyΠοιος παρακολουθούσε το κινητό του δημοσιογράφου Θανάση Κουκάκη; για την παρακολούθηση του κινητού του δημοσιογράφου Θανάση Κουκάκη με το Predator, ο κυβερνητικός εκπρόσωπος Γιάννης Οικονόμου είχε τονίσει ότι «οι ελληνικές αρχές δεν χρησιμοποιούν τα συγκεκριμένα λογισμικά».

Το ίδιο λένε και πηγές του inside story στην ΕΛΑΣ και την ΕΥΠ. Ωστόσο στην υπόθεση αυτή, μία νέα αποκάλυψηΕχθρός του Κράτους: Αποδεικνύουμε ότι η κυβέρνηση Μητσοτάκη παρακολουθούσε τον δημοσιογράφο Θανάση Κουκάκη | Reporters United από τους Reporters United, που απέδειξαν ότι πριν την παράνομη μόλυνση του κινητού του Θανάση Κουκάκη με spyware, η ΕΥΠ τον παρακολουθούσε (είχε γίνει άρση του απορρήτου του για λόγους εθνικής ασφαλείας), περιέπλεξε την κατάσταση, αφού προέκυψε το εξής ερώτημα: «πόσο πιθανό είναι η παγίδευση του κινητού του Κουκάκη από το Predator να είναι έργο ιδιώτη;». Ο Μπιλ Μάρζακ, ανώτερος ερευνητής στο Citizen Lab, επιστήμονας με μεγάλη τεχνική επάρκεια στην ανίχνευση spyware, ο οποίος επιβεβαίωσε στον έλληνα δημοσιογράφο ότι έχει πέσει θύμα του συγκεκριμένου λογισμικού παρακολούθησης, είχε ερωτηθεί από το inside story εάν πρόκειται για κρατική υπηρεσία ή για ιδιωτική εταιρεία που βρίσκεται πίσω από την παρακολούθηση του Κουκάκη. Στην απάντησή τουΠοιος παρακολουθούσε το κινητό του δημοσιογράφου Θανάση Κουκάκη; ανέφερε: «Από τεχνική άποψη δεν μπορούμε να πούμε ακριβώς αν πρόκειται για την ελληνική κυβέρνηση ή για ιδιωτική εταιρεία. Δεν έχουμε ωστόσο δει περίπτωση στην οποία ένα ισχυρό λογισμικό υποκλοπής […] να έχει πουληθεί σε μία ιδιωτική εταιρεία για τη δική της χρήση. […] είναι δύσκολο να φανταστώ ένα σενάριο όπου μια ιδιωτική εταιρεία θα μπορούσε νόμιμα να χρησιμοποιεί το Predator. Ακόμα, αυτού του τύπου το λογισμικό κοστίζει συνήθως πολλά εκατομμύρια δολάρια, που πιθανόν δεν θα μπορούσε να πληρώσει μια ιδιωτική εταιρεία».

Όπως προκύπτειΤο διαχρονικό ενδιαφέρον των ελληνικών αρχών για λογισμικά κατασκοπίας από παλαιότερη διαρροή emails στο Wikileaks (αλληλογραφία ιταλικής εταιρείας spyware), η Ελλάδα ενδιαφέρεται για λογισμικά κατασκοπίας τουλάχιστον από το 2011, ωστόσο όπως προκύπτει από την ανάλυσή μας στα emails, το βασικό εμπόδιο για μία τέτοια προμήθεια ήταν το κόστος. Από την ελληνική πλευρά υπήρχαν κρούσεις και για την (συγκριτικά φθηνότερη) ενοικίαση της υπηρεσίας αυτής, που επίσης δεν τελεσφόρησαν λόγω άρνησης της ιταλικής εταιρείας. Πέρα από το κόστος, ένας τόσο μεγάλος όγκος συνομιλιών και λοιπών πληροφοριών που φαίνεται να συγκεντρώνεται μέσω του Predator από στόχους εντός συνόρων είναι ένα ερωτηματικό σε ποιον φυσικό χώρο μπορεί να καταγράφεται και από ποια πρόσωπα να αναλύεται. Ταυτόχρονα, όπως αποδείξαμε σε προηγούμενο άρθροΤο διαχρονικό ενδιαφέρον των ελληνικών αρχών για λογισμικά κατασκοπίας, με βάση το ελληνικό Σύνταγμα και τη σχετική νομοθεσία η κρατική παρακολούθηση με spyware είναι εν δυνάμει παράνομη.

«Η Εθνική Υπηρεσία Πληροφοριών, όπως και οποιοσδήποτε άλλος δημόσιος φορέας στην Ελλάδα, δεν έχει προβεί στην προμήθεια του λογισμικού Predator» επανέλαβε και ο υπουργός Επικρατείας Γιώργος Γεραπετρίτης σε απάντηση σχετικής ερώτησηςΑπάντηση Γ. Γεραπετρίτη στην ερώτηση Γ .Καμίνη για την παρακολούθηση Θ.Κουκάκη | vouliwatch, που κατέθεσε ο βουλευτής της Κοινοβουλευτικής Ομάδας «Κίνημα Αλλαγής», Γιώργος Καμίνης. Στην απάντησή του ο κ. Γεραπετρίτης τονίζει επίσης ότι «ανεξαρτήτως του τρόπου προμήθειας του εξοπλισμού, δεν επιτρέπεται η παραβίαση του απορρήτου της επικοινωνίας ιδιώτη από ιδιώτη και η χρήση του ως αποδεικτικού μέσου», λέγοντας εμμέσως πλην σαφώς κάτι που είχαμε ακούσει εξ αρχής και δια στόματος κυβερνητικού εκπροσώπου Γιάννη Οικονόμου, ότι δηλαδή η χρήση του Predator κατά του Κουκάκη και άλλων γίνεται παράνομα από κάποιον ιδιώτη.

Αν αυτό ισχύει, η απορία που γεννάται είναι πώς δεν έχει σημάνει «εθνικός συναγερμός», αφού όποιος ή όποιοι παρακολουθούν το κινητό ενός δημοσιογράφου του ερευνητικού επιχειρηματικού ρεπορτάζ, μπορούν κάλλιστα να έχουν βάλει για ίδιον όφελος στο στόχαστρο του ισχυρού spyware που χειρίζονται και στελέχη επιχειρήσεων, επιχειρηματίες, πολιτικούς, δικαστικούς, έλληνες διπλωμάτες και αξιωματικούς στις Ένοπλες Δυνάμεις και τα σώματα και άλλα άτομα σε κομβικές θέσεις.

Η προσπάθειά μας να επικοινωνήσουμε με την εταιρεία που εμπορεύεται το λογισμικό κατασκοπίας Predator έχει ξεκινήσει από τον Ιανουάριο του 2022, όταν δημοσιεύσαμε το πρώτο σχετικό ρεπορτάζ To νέο λογισμικό κατασκοπίας Predator και οι δουλειές στην Ελλάδακαι εντάθηκε όταν πιστοποιήθηκε μέσω Citizen Lab ότι με αυτό είχε μολυνθεί το κινητό του συναδέλφου Θανάση Κουκάκη. Χρησιμοποιήσαμε τη φόρμα επικοινωνίας στην ιστοσελίδα της και πήραμε τηλέφωνο σε ένα σταθερό που είναι καταχωρημένο στο Εμπορικό και Βιομηχανικό Επιμελητήριο Αθηνών.

Η έδρα των εταιρειών που σχετίζονται με την Intellexa είναι δηλωμένη στην Κηφισιά. Τόσο η διεύθυνση όσο και το καταχωρημένο τηλέφωνο επικοινωνίας αντιστοιχούν στο λογιστικό γραφείο του Ηλία Κυριακίδη, ο οποίος σε προηγούμενη κρούση μας αρνήθηκε να κάνει οποιοδήποτε σχόλιο. Οι εταιρείες αυτές έχουν ιδρύσει υποκατάστημα σε κτίριο στο Ελληνικό με τρεις ορόφους, χωρίς να μετράμε τα υπόγεια. Το ακίνητο αυτό ανήκει στον όμιλο Φάις.

Τρεις ημέρες πριν από το πρώτο δημοσίευμά μας, στις 8 Απριλίου, επισκεφθήκαμε το κτίριο. Μας απάντησε αρχικά στο θυροτηλέφωνο μια γραμματέας και στη συνέχεια άνοιξε την πόρτα ένας εύσωμος άνδρας, Ισραηλινός, που είπε ότι «σήμερα ουδείς είναι εδώ, γράψτε στο interface της εταιρείας». Το κάναμε, αλλά απάντηση δεν λάβαμε.

Δύο μέρες μετά το πρώτο δημοσίευμα της 11 Απριλίου, ήλθε στην Αθήνα ο ιδρυτής της Intellexa, Ταλ Ντίλιαν και έμεινε σε κεντρικό ξενοδοχείο της πόλης. Τον αναζητήσαμε –και τηλεφωνικά– χωρίς να μπορέσουμε να του μιλήσουμε. Πριν από το δεύτερο δημοσίευμα στις 14 Απριλίου, η εταιρεία είχε μεταφερθεί σύμφωνα με κάποιες πληροφορίες. Όταν μιλήσαμε με τον όμιλο Φάις η απάντηση ήταν ότι «δεν ξέρουν» αν η Intellexa εγκατέλειψε το κτίριο, για να μας πουν δύο εβδομάδες αργότερα ότι «μάλλον έφυγαν». Φυσικά θελήσαμε να το επιβεβαιώσουμε με επί τόπου επίσκεψη. Εκεί μας σταμάτησε μια κυρία όταν είδε ότι χτυπούσαμε το κουδούνι, λέγοντάς μας ότι «ουδέποτε στεγαζόταν μία ξένη εταιρεία σε αυτό το κτίριο, πάντα η Adidas ήταν». Φυσικά πρόκειται για παραμύθι της Χαλιμάς. H ίδια η Intellexa, που όταν αναζητά προσωπικό δεν αποκαλύπτει την επωνυμία της (stealthStealth startup), δήλωνε διεύθυνση στο κτίριο, που βρίσκεται ακριβώς απέναντι από το κατάστημα γνωστού σούπερ μάρκετ επί της Λεωφόρου Βουλιαγμένης.

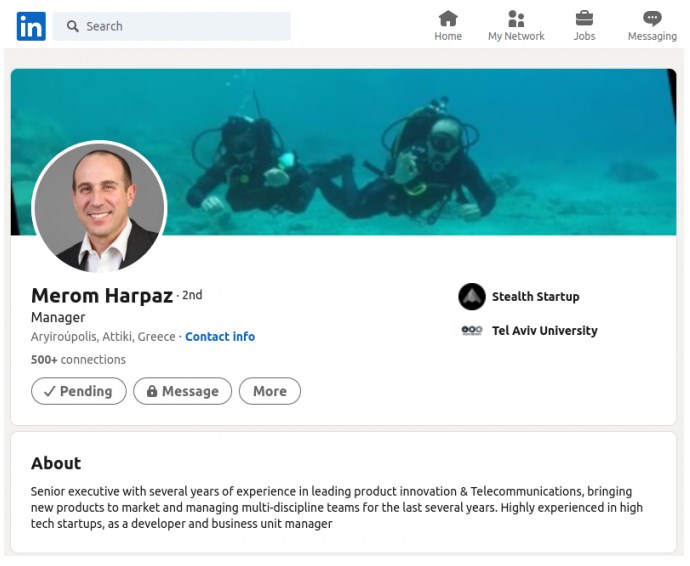

Δεν είναι γνωστό είναι αν ο επικεφαλής της στην Αθήνα, Μερόμ Χαρπάζ, που υπηρέτησε κι αυτός στον ισραηλινό στρατό (όπως και ο ιδρυτής της Intellexa Ταλ Ντίλιαν) και σύμφωνα με το προφίλ του στο Facebook ζει στην Αργυρούπολη δουλεύοντας σε μια stealth startup, βρίσκεται ακόμα στην Ελλάδα.

Αναλύσαμε το βίντεο του ForbesA Multimillionaire Surveillance Dealer Steps Out Of The Shadows . . . And His $9 Million WhatsApp Hacking Van | Forbes με την συνέντευξη του Ταλ Ντίλιαν – θυμίζουμε πως η συνέντευξη αυτή, που έλαβε χώρα στη Λάρνακα και στην οποίαν ο Ντίλιαν κομπάζει για το κατασκοπευτικό βαν του, έγινε αφορμή για την ποινική διερεύνηση της δραστηριότητας της εταιρείας του Ντίλιαν στην Κύπρο, που ολοκληρώθηκε με αναστολή της ποινικής δίωξηςΚατασκοπευτικό βαν: Αναστολή ποινικής δίωξης για όλους – Δικάζουν μόνο την εταιρεία Wispear | Πολίτης για τα εμπλεκόμενα φυσικά πρόσωπα και την επιβολή στην εκεί εταιρεία διοικητικούΚατασκοπευτικό βαν: Πρόστιμο €925.000 στην εταιρεία WS WiSpear Systems | Η Καθημερινή Κύπρου προστίμου ύψους €950.000 για παραβίαση της αρχής της νομιμότητας, αντικειμενικότητας και διαφάνειας. Στο βίντεο βρήκαμε ένα καρέ, στο οποίο οι δημιουργοί του δεν είχαν σκεπάσει με εφέ το πρόσωπο του Χαρπάζ, τον οποίον ο Ταλ Ντίλιαν «χρησιμοποίησε» σαν στόχο για να μολύνει το τηλέφωνό του με το κατασκοπευτικό του βαν, στην επίδειξη που έκανε για τους δημοσιογράφους στη Λάρνακα. Συγκρίναμε την εικόνα του ανθρώπου στο «παγωμένο» καρέ με τα στοιχεία του Χαρπάζ σε διάφορα μέσα κοινωνικής δικτύωσης. Πρόκειται χωρίς αμφιβολία για τον ίδιο άνθρωπο. Στο κενό έπεσαν οι προσπάθειές μας να επικοινωνήσουμε και μαζί του.

Αυτό που έχει σημασία είναι πως έναν μήνα μετά την πρώτη αποκάλυψη του inside story για την παρακολούθηση του τηλεφώνου του Θανάση Κουκάκη, καμία δικαστική ή άλλη αρχή δεν έχει αναζητήσει τους ανθρώπους της εταιρείας, ούτε έχει πάει στις εγκαταστάσεις της.

Μετά τη δημοσίευση του βίντεο του Forbes και τη θύελλα που σηκώθηκε, η Intellexa έφυγε από την Κύπρο, όπου διατηρούσε σχέσεις με την κυβέρνηση και την αστυνομία του κυπριακού κράτους κατά τα χρόνια της διακυβέρνησης Αναστασιάδη. Πηγές απο την κυπριακή αστυνομία μας διαβεβαίωσαν ότι οι άνθρωποι του Ντίλιαν δούλευαν μαζί με τις αστυνομικές αρχές της χώρας σε υποθέσεις πάταξης του εγκλήματος – έτσι όμως φαίνεται πως αποκτούσαν χώρο ώστε να χτυπούν «στόχους» που δεν είχαν σχέση πάντα με το οργανωμένο έγκλημα. Ένα σημαντικό στοιχείο για τις κυπριακές αρχές είναι ότι ο Ταλ Ντίλιαν και η εταιρεία του είχαν την υποστήριξη του κράτους του Ισραήλ κατά τη διάρκεια της παραμονής τους στην Κύπρο, ενώ ένα στέλεχος της εβραϊκής κοινότητας στην Κύπρο εμφανιζόταν ως ο συνεταίρος του.

Μετά τη «φυγή» από την Κύπρο, η εταιρεία εγκαταστάθηκε στην Ελλάδα. Με την εγκατάστασή της συνέπεσε το ξεκίνημα της δημιουργίας των site με τα ελληνικά domain names. Το ερώτημα που προκύπτει είναι «γιατί ήρθε η Intellexa στην Αθήνα» μετά την αποπομπή της από την Κύπρο. Η κυβέρνηση και η Εθνική Υπηρεσία Πληροφοριών (ΕΥΠ) είναι βέβαιο ότι γνώριζανΥπόθεση παρακολούθησης Κουκάκη: Το κράτος ξέρει –μέσω των μηχανισμών των αδειών για την εγκατάσταση του προσωπικού– λεπτομέρειες για το τι ακριβώς δουλειά έκαναν οι «ισραηλινοί μηχανικοί» που εγκαταστάθηκαν στο Ελληνικό. Συνολικά έγιναν έξι προσλήψεις Ισραηλινών, οι οποίοι πήραν άδεια παραμονής στη χώρα.

Η ίδια η Intellexa στο σάιτ της υποστηρίζει ότι έχει έδρα σε έξι ευρωπαϊκές χώρες, συμπεριλαμβανομένης της Ελλάδας, και ότι είναι απολύτως regulated (ρυθμισμένη) – λειτουργεί δηλαδή σύμφωνα με τον νόμο. Δηλώνει ξεκάθαρα ότι βασική της δραστηριότητα είναι η διείσδυση σε τερματικές συσκευές για την αντιμετώπιση του οργανωμένου εγκλήματος και της τρομοκρατίας. Αυτό στη χώρα μας –και τις περισσότερες ευρωπαϊκές χώρες– μπορεί να γίνει μόνο υπό πολύ αυστηρές προϋποθέσεις, που εξασφαλίζουν οι εισαγγελείς και οι ανεξάρτητες αρχές. Κάτι που δεν έγινε στην περίπτωση του Θανάση Κουκάκη.